让客户满意,为客户提供保障:Mark 的想法

2021年3月19日,计算机巨头宏碁报告称,该公司曾被勒索金额高达5000万美元。赎金数额之高史无前例,令人震惊,公司遭到勒索软件攻击之类的事件在当今尤为常见。

不论是大型企业还是小型企业都一直是勒索软件的受害者。在此类勒索案件中,如果被勒索公司不支付巨额赎金,网络犯罪分子会利用恶意软件阻止该公司访问数据、计算机或网络。

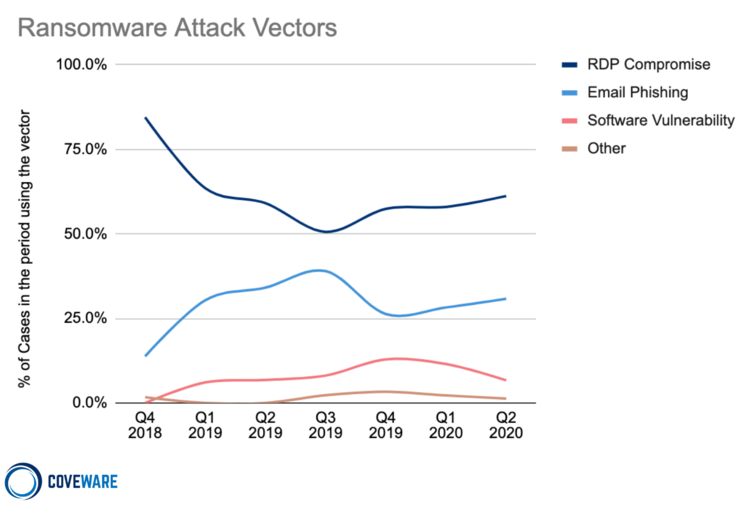

作为远程访问和远程支持解决方案提供商的首席执行官,我对于定期报告的虚拟专用网络(VPN)、远程桌面协议(RDP)和勒索软件之间的联系,我尤为关注。勒索软件犯罪团伙最常用的漏洞是 VPN 漏洞,但 RDP 仍占据主导地位:正如 ZDNet 的一篇文章所述,Coveware、Emsisoft 和 Recorded Future 的报告“明确将 RDP 视为2020年最受欢迎的入侵载体和大多数勒索软件案件的来源。”

在COVID-19大流行期间,由于有这么多员工在家工作,人们对勒索软件的担忧也在增加。 全球会计师事务所 KPMG报告称, ,"远程工作大大增加了勒索软件攻击成功的风险......由于家庭IT控制较弱,加上用户在焦虑程度下��点击COVID-19主题勒索软件诱惑邮件的可能性较大"。

2020年6月,美国国土安全部发布警告称,针对使用 RDP 和 VPN 进行远程访问的企业而开发的勒索软件有所增加。

但是,Splashtop 的客户非常幸运,因为 Splashtop 在设计时考虑到了零信任安全框架,“零信任”即”持续验证、永不信任“,这是最新的行业标准方法。我们认为,零信任可以帮助遏制勒索软件攻击的增长趋势。

Splashtop 如何阻止勒索软件的攻击

尽管网络威胁每天都在变化,但 Splashtop 的产品可以帮助减少勒索软件的攻击,方法如下:

自动执行安全更新和补丁。现在的 VPN 和 RDP 都需要手动补丁,由于 VPN 需要全年无休地运行,IT 和 MSP 也不太可能对其进行实时更新。只要稍一疏忽,黑客就可以利用漏洞发起攻击。Splashtop 则会自动更新所有端点和云基础架构。

支持设备认证。与大多数 VPN(很少支持设备身份验证)不同,Splashtop 会自动配置为对尝试建立远程访问会话的任何新设备进行身份验证。IT 团队还可以阻止远程访问用户添加新设备。

实施多因素身份验证(MFA)和单点登录(SSO)。身份验证是零信任框架的核心,Splashtop 支持 MFA 和 SSO。Splashtop Enterprise 具备 SSO / SAML(安全断言标记语言)与活动目录(AD)、活动目录联合服务(ADFS)、Okta 等目录服务的集成。通过目录服务,IT 和 MSP 还可以强制实施密码强度、密码轮换等密码策略。

提供会话录制和会话日志 — Splashtop 提供广泛的会话日志和录制功能。按需,Splashtop Enterprise还可以与安全信息和事件管理 (SIEM)集成,以实现集中日志记录。

支持端点安全功能。Splashtop 与 Bitdefender 和 Webroot 合作,为需要额外保护措施的客户提供增强的端点安全功能。

自新冠疫情开始以来,许多企业开始使用 VPN 和 RDP 进行远程工作,从而不断加剧了企业自身面临的网络威胁。近年来,Gartner 和许多安全专家建议,企业不应使用网络级别的 VPN 访问,而应使用支持零信任框架、基于身份的应用程序级别的远程访问解决方案。

Splashtop 的“云优先、云原生”安全远程访问解决方案一直以来的目标是促进疫情后远程办公时代的发展。

Splashtop 持续监控不断更新的网络威胁,我们承诺将投资数百万美元以确保客户受到良好的保护。最近,我们成立了安全咨询委员会并发布了安全公告,帮助 IT 专业人员和 MSP 实时掌握不断出现的漏洞。

了解更多有关 Splashtop 远程访问安全性实践的信息。让我们继续研究控制勒索软件数量的方法。