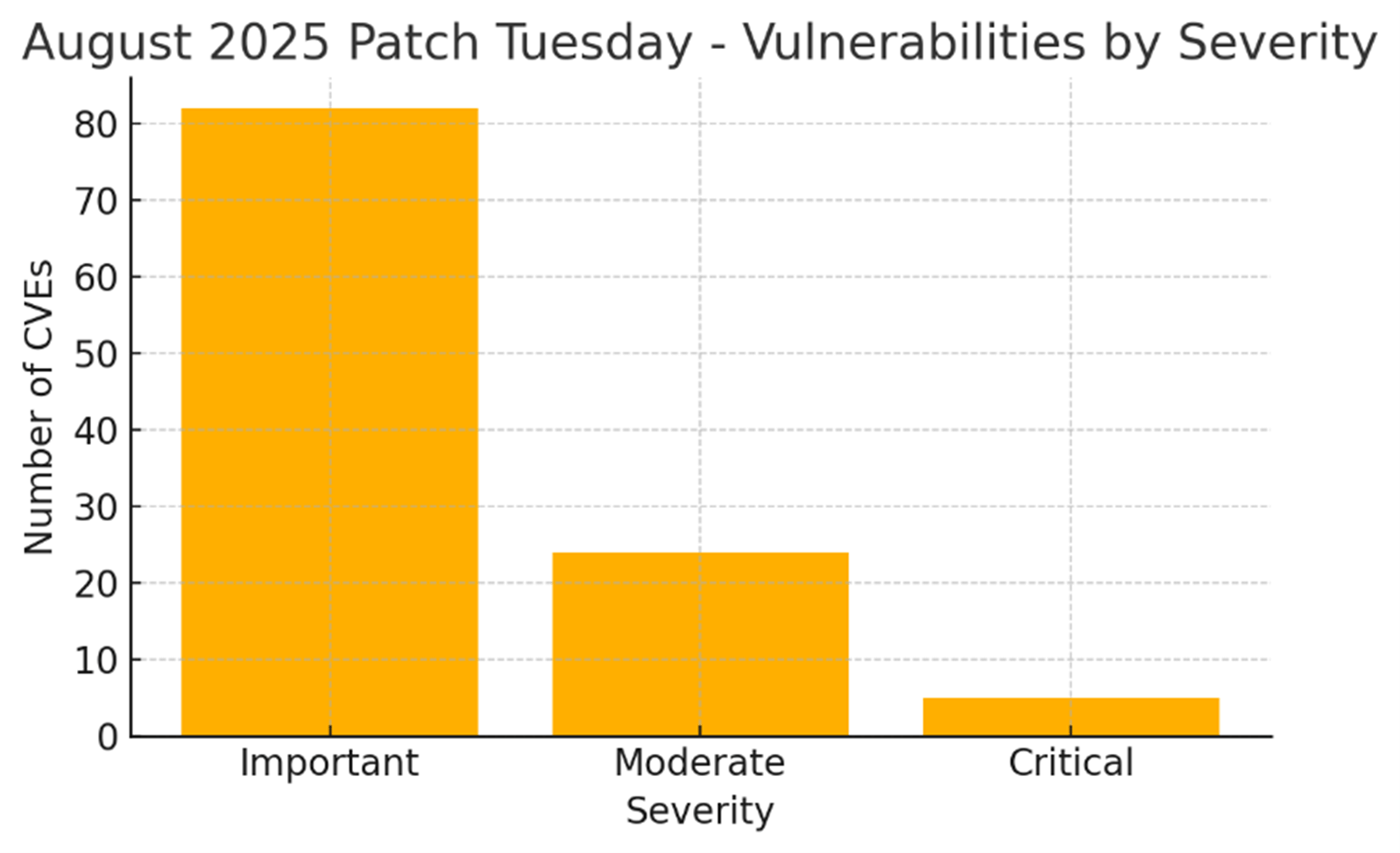

Microsoft 的 2025 年 8 月补丁星期二包括修复 Windows、Office、SQL Server、Exchange、Azure 等的 107 个漏洞。本月的发布特点:

1 个公开披露的零日漏洞

CVE-2025-53779 – 一个 Windows Kerberos 漏洞,可能允许攻击者将权限提升为域管理员。

13 个严重漏洞:

9 个远程代码执行漏洞

3 个信息泄露问题

1 个权限提升漏洞

按漏洞类型分类:

44 个权限提升

35 个远程代码执行

18 个信息泄露

9 个欺骗

4 个拒绝服务

Microsoft 补丁亮点

此次发布重点关注权限提升和 RCE 漏洞,特别是在核心 Windows 基础设施和云连接服务中。Microsoft 还标记了几个更可能被利用的漏洞,增加了快速修补的紧迫性。

本月的补丁星期二修复了 Microsoft SQL Server 中一个公开披露的零日漏洞。公开披露的零日漏洞是:

CVE-2025-53779 - Windows Kerberos 权限提升漏洞

Microsoft 修复了 Windows Kerberos 中的一个漏洞,该漏洞允许经过身份验证的攻击者获得域管理员权限。

“Windows Kerberos 中的相对路径遍历允许授权攻击者通过网络提升权限,”Microsoft 解释道。

Microsoft 表示,攻击者需要对以下 dMSA 属性具有提升的访问权限才能利用该漏洞:

msds-groupMSAMembership: 此属性允许用户使用 dMSA。

msds-ManagedAccountPrecededByLink: 攻击者需要对此属性具有写入访问权限,这允许他们指定 dMSA 可以代表其操作的用户。

值得注意的第三方安全更新

几个非 Microsoft 供应商在此补丁星期二周期发布了重要更新。这些补丁解决了正在积极利用的漏洞,应包含在您的响应计划中。发布补丁的供应商包括:

7-Zip 发布了一个安全更新,修复了可能导致 RCE 的路径遍历漏洞。

Adobe 发布了紧急更新,用于 AEM Forms 零日漏洞,在 PoC 发布后。

Cisco 发布了补丁,用于 WebEx 和 Identity Services Engine。

Fortinet 今天发布了安全更新,用于多个产品,包括 FortiOS、FortiManager、FortiSandbox 和 FortiProxy。

Google 发布了安全更新,修复了两个被积极利用的 Qualcomm 漏洞。

Microsoft 警告了一个 Microsoft Exchange 漏洞,被追踪为 CVE-2025-53786,可能被用来劫持云环境。

Proton 修复了其新 iOS 身份验证器应用中的一个错误,该错误以明文记录了用户的敏感 TOTP 秘密。

SAP 发布了 7 月的安全更新,涵盖多个产品,包括多个评分为 9.9 的漏洞。

Trend Micro 发布了一个“修复工具”,用于 Apex One 中一个正在积极利用的远程代码执行漏洞。完整的安全更新将在稍后日期发布。

WinRAR 在 7 月底发布了一个安全更新,修复了一个被积极利用的路径遍历漏洞,可能导致远程代码执行。

Splashtop AEM 支持对许多第三方应用程序进行实时修补。像 Adobe、WinRAR 和 7-Zip 的更新可以通过 Splashtop AEM 策略自动部署,减少暴露时间而无需人工操作。

哪些补丁优先处理

本月有 107 个漏洞,重要的是将修补工作集中在那些风险最高的漏洞上。Microsoft 的指导和 CVSS 评分有助于识别需要紧急关注的内容。

根据 CVSS 分数、公开披露和利用可能性,组织应优先考虑以下内容:

立即修补(最高优先级)

CVE-2025-53779

类型:权限提升

CVSS:7.2

为什么重要: Windows Kerberos 中公开披露的零日漏洞。可用于获取域管理员权限。立即修补所有域控制器。

CVE-2025-50165 – Microsoft 图形组件(CVSS 9.8,RCE)

CVE-2025-53766 – Windows GDI+(CVSS 9.8,RCE)

CVE-2025-53792 – Azure Portal (CVSS 9.1, 权限提升)

CVE-2025-50171 – 远程桌面服务器 (CVSS 9.1, 基于网络的 RCE)

CVE-2025-53778 – Windows NTLM (CVSS 8.8, 更可能被利用)

这些漏洞影响面向互联网或核心服务,如 RDP、Azure 和 Windows 身份验证系统。利用其中任何一个都可能允许攻击者获得特权访问或在您的环境中横向移动。

72 小时内修补(高优先级)

SQL Server 漏洞 – 例如,CVE-2025-24999、CVE-2025-49758、CVE-2025-53727 (CVSS 8.8)

Microsoft Message Queuing – CVE-2025-53143 到 CVE-2025-53145 (CVSS 8.8, RCE)

CVE-2025-53786 – Exchange Server (CVSS 8.0, 更可能被利用)

Windows RRAS – 多个 CVEs 评分为 CVSS 8.0+

这些影响高价值服务,通常在初始访问�或横向移动场景中成为目标。

1-2周内补丁(中等优先级)

Win32K、Hyper-V、LSASS、DirectX – CVSS 7.x

Office 宏和文档解析漏洞 – 可通过网络钓鱼利用

这些是重要的,但通常需要用户交互或现有访问。

在常规周期中修补(较低优先级)

Office、Visio、PowerPoint 中的低严重性漏洞

Edge for Android 中 CVSS 分数低于 7.0 的 CVE

这些补丁的风险较低,可以作为标准更新工作流程的一部分来处理。

Splashtop AEM 如何提供帮助

8 月的更新强调了快速变化的漏洞(如 Kerberos 零日漏洞和 RDP、NTLM 和 Azure 中的高风险漏洞)需要的不仅仅是每月的修补例行程序。Splashtop AEM 为 IT 团队提供了实时响应的灵活性和速度,而不会中断操作。

Splashtop AEM 提供:

实时操作系统和应用程序修补,涵盖 Windows、macOS 和主要第三方软件

基于 CVE 的洞察,以便您可以根据实际风险进行过滤、优先排序和修补

自动化补丁策略,以消除重复的手动工作

基于环的部署控制,以实现更安全的推出

实时仪表盘 用于在一个地方跟踪补丁状态、失败和合规性。

与您现有的技术栈协作

无论您是使用 Microsoft Intune、传统 RMM 还是没有任何修补工具,Splashtop AEM 都能无缝融入:

使用 Intune?Splashtop AEM 增强了 Intune,通过添加实时修补、更广泛的第三方支持和更深入的可见性。

使用 RMM?Splashtop AEM 提供更快的修补、更简单的设置和更轻的负担。

仍在手动修补?自动更新整个环境,释放宝贵时间。

Splashtop AEM 帮助您在不增加复杂性的情况下保持保护。这就是补丁应该的样子:快速、可靠,完全由您控制。

开始您的 Splashtop AEM 免费试用

补丁星期二不必意味着熬夜、电子表格和被动应对。

使用 Splashtop AEM,您可以:

在漏洞披露的那一刻修补漏洞(包括像 CVE-2025-53779 这样的零日漏洞)

自动化整个设备的操作系统和第三方更新

通过实时可见性和报告消除盲点

立即开始并掌控您的修补!