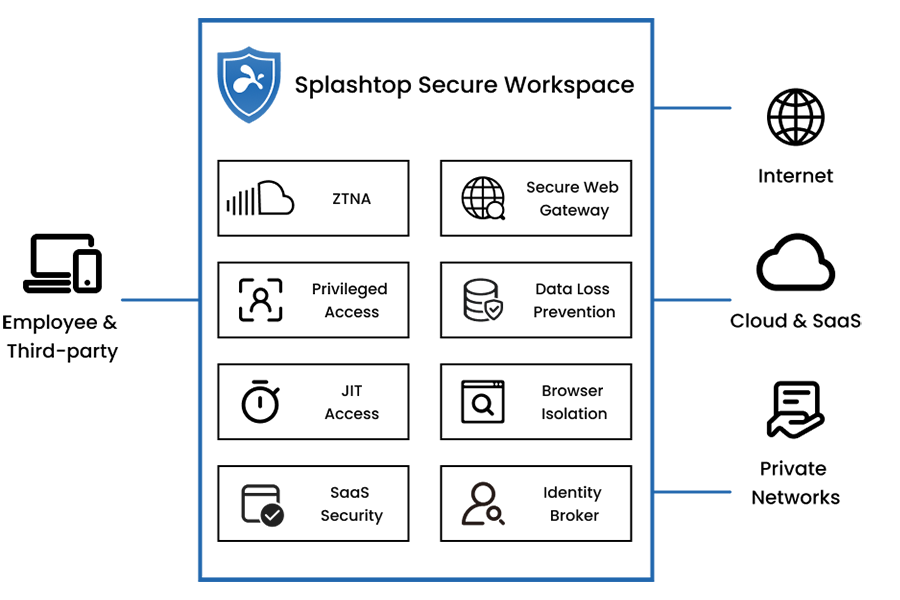

Zero Trust vereenvoudigd

Uniform Secure Access Platform met SSE & SASE Services

Stop met uw VPN en omarm next-gen Zero Trust Network Access (ZTNA)

Dwing zero-trust, default-deny-beleid af voor gebruikers die toegang hebben tot uw interne resources. Deze aanpak is sneller en veiliger dan een VPN door zijwaartse verplaatsing en backhauling van verkeer te voorkomen.

Beveilig toegang van derden met sessie-opname en live monitoring

Krachtige, referentievrije, tijdgebonden Just-in-Time (JIT)-access met Remote Privileged Access Management (RPAM). Bescherming tegen internetdreigingen en dataverlies met Remote Browser Isolation (RBI). Ondersteuning voor BYOD, clientless access en onbeheerde apparaten, voor zowel IT- als OT-omgevingen.

Next-gen Zero Trust-security

![Blue outline icon of a computer monitor with a triangular warning sign containing an exclamation mark in front, suggesting a computer or display error or alert.]()

Zero Trust-netwerken

Een veiliger en sneller alternatief voor oudere VPN's met microsegmentatie, waardoor zijwaartse bewegingen worden verminderd.

![Blue outline icon of an ID card with a user silhouette and horizontal lines, accompanied by a large check mark in a circle, indicating verification or approval.]()

Least Privileged Access

Zero Trust secure access, toegang tot alleen wat nodig is op basis van identiteit, rol, apparaat en netwerkcontext.

![Blue outline icon of a computer monitor with a video camera symbol in the top right corner, suggesting video calling or video conferencing.]()

Live sessie monitoring

Remote sessies worden gemonitord, gecontroleerd en opgenomen, compleet met volledig inzicht in gebruikersactiviteiten.

Makkelijk te gebruiken

![A blue line forms a square on the left, then curves upward into a large arrow pointing diagonally to the top right on a light gray background.]()

简单的实现

Geen ingewikkeld VPN-beleidsbeheer meer. Veilige toegang en connectiviteit kunnen binnen enkele minuten worden ingesteld.

![A blue outline of a clock showing 3 o’clock, with bold hour markers at 12, 1, 2, and 3, on a light gray background.]()

Just-in-time access

Gebruikers krijgen alleen tijdelijk toegang tot resources wanneer dat nodig is, met beperkte tijd en nauwkeurige machtigingen.

![Blue outline icon of an open laptop connected to a network node below, symbolizing a computer linked to a network. The background is light gray.]()

Agentless ZTNA access

Agentless ZTNA-access elimineert de noodzaak voor software-installatie en maakt een snelle onboarding van externe leveranciers en BYOD-gebruikers mogelijk.

Beveiligde toegang transformeren met Splashtop Secure Workspace

Yanlin Wang, VP Advanced Technology, legt uit hoe de beveiliging kan worden veranderd door altijd en overal veilige toegang tot bronnen waar dan ook mogelijk te maken

Identity en access management uitgelegd: een complete gids voor IAM

In het snel evoluerende digitale landschap is de noodzaak om gevoelige data te beschermen en gebruikerstoegang effectief te beheren nog nooit zo cruciaal geweest.

Hoe kunt u een XZ Backdoor Supply Chain-aanval beperken

In het digitale tijdperk zijn supply chain-aanvallen uitgegroeid tot een geavanceerde bedreigingsvector, waarbij gebruik wordt gemaakt van de onderlinge verbondenheid van moderne software-ecosystemen.

Toegang van derden beveiligen: de Just-In-Time-aanpak van Splashtop

In de IT-wereld is het duidelijk dat toegang door derden noodzakelijk is, maar dit ook cybersecurityrisico's met zich mee brengen die niet moeten worden onderschat.