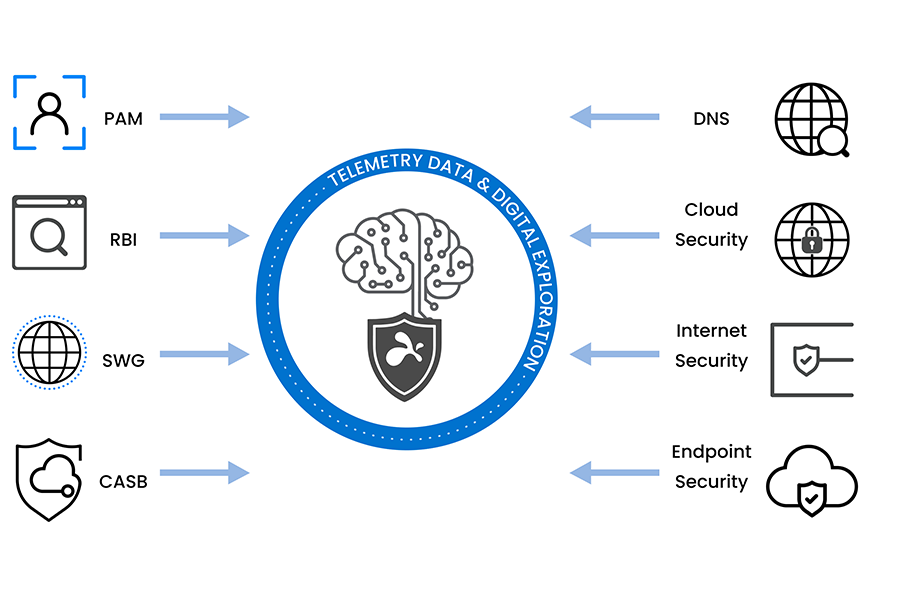

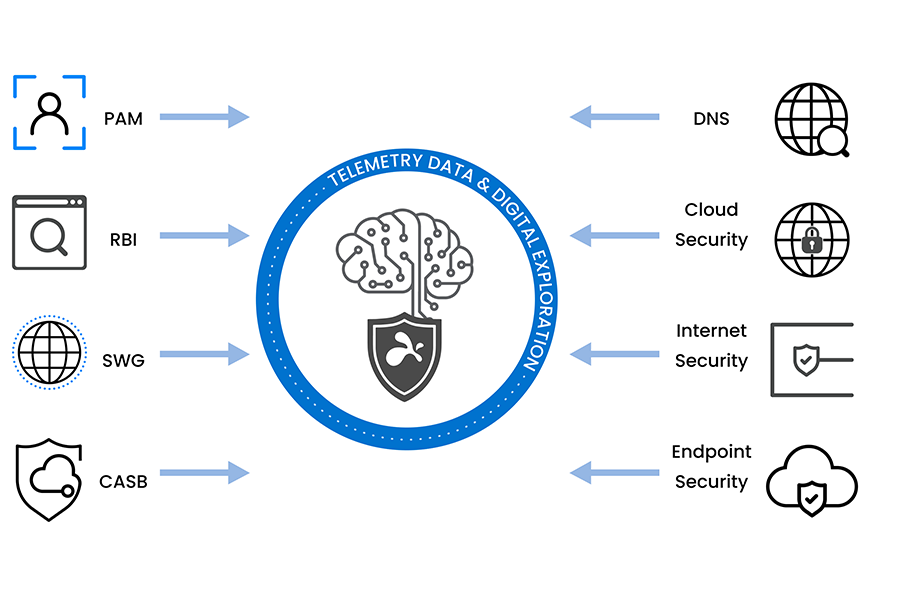

Umfassende Telemetriedaten und Überwachung

Verwalte Identitäten, Anwendungen und Endpunkte ganzheitlich und biete vollständige Sichtbarkeit und Sicherheitstelemetrieanalysen für Sicherheitsvorgänge.

Sicherheitstelemetrie

Zentralisierte Analyse von Sicherheitstelemetriedaten aus verschiedenen IT-Infrastrukturquellen zur Überwachung in Bezug auf verdächtige Aktivitäten, Schwachstellen, potenzielle Sicherheitsverletzungen und digitale Erfahrungen:

Netzwerkdaten

Protokolldaten

Endpunktdaten

Trace-Daten

Daten zum Nutzerverhalten

Anwendungsdaten

Sitzungsverwaltung in Echtzeit

Vereinfachte Netzwerksteuerung: Anzeigen und Beenden von Netzwerksitzungen für ein effizientes Infrastrukturmanagement.

Sicherer Tresorzugriff: Verwalte geheime Tresorsitzungen präzise, um sicherzustellen, dass sensible Daten geschützt bleiben.

Erweitertes Anwendungssitzungsmanagement: Nutze Shadowing für die Live-Überwachung, zeichne Sitzungen für eingehende Prüfungen auf und beende riskante Aktionen sofort, um die Sicherheit zu erhöhen.

Telemetrie- und Dashboards für digitale Erlebnisse

Das Dashboard bietet globale Sichtbarkeit und eine Live-Ansicht der Aktivitäten in Ihrem digitalen Arbeitsbereich. Es bietet immersive Diagramme, um Ihre Richtlinienkonfigurationen fein abzustimmen, einschließlich:

Unternehmensübersicht

Netzwerk und Anwendung

Endpunktgeräte

Privilegierter Zugriff

Internetzugang

Sicherheitslage von Secret Vault